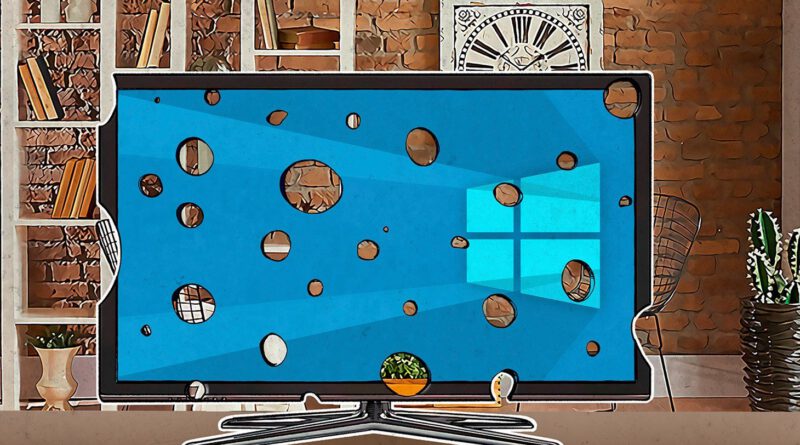

Windows– ის დაუყოვნებელი განახლება დახურავს ოთხ საშიშ დაუცველობას

„კაპსერსკის ლაბორატორიის“ ექსპერტები ურჩევენ მომხმარებლებს სასწრაფოდ განაახლონ Windows- ი ოთხი სახიფათო დაუცველობის დახურვის მიზნით. ისინი იუწყებიან, რომ სულ 71 დაუცველობა დაიხურა სამშაბათს Microsoft Windows- ის უახლეს განახლებაში. მათ შორის ყველაზე სახიფათო, კომპანიის ტექნოლოგიებით აღმოჩენილი CVE-2021-40449 , use-after-free კლასის დაუცველობა Win32k დრაივერში, რომელსაც უკვე იყენებენ კიბერდამნაშავეები. ეს არის დაუცველობა Win32k დრაივერის NtGdiResetDC ფუნქციაში. ეს იწვევს კომპიუტერის მეხსიერებაში ბირთვის მოდულების მისამართების გაჟონვას. შედეგად, თავდამსხმელები იყენებენ მას სხვა მავნე პროცესის პრივილეგიების ასამაღლებლად.პრივილეგიის ამაღლების გზით, თავდამსხმელებმა გადმოწერეს და გაუშვეს MysterySnail მავნე პროგრამა, რომელიც მიეკუთვნება Remote Access Trojan (RAT) კლასს. ის თავდამსხმელებს აძლევს მსხვერპლის სისტემაზე წვდომას.

ამასთან, მის გარდა, დაიხურა კიდევ სამი სერიოზული დაუცველობა, რომელთა შესახებ ინფორმაცია უკვე გასაჯაროვდა. ამ დროისთვის Microsoft მათი ექსპლუატაციის ალბათობას „Lesslikely“ -ს უწოდებს. მაგრამ უნდა გვახსოვდეს, რომ ეს დაუცველობა უკვე აქტიურად განიხილება ინტერნეტში, გარდა ამისა, არსებობს მტკიცებულება თავდასხმების მიზანშეწონილობის შესახებ – ამიტომ, გამორიცხული არ არის, რომ ვინმემ სცადოს და პრაქტიკაში გამოიყენოს რომელიმე დაუცველობა.

კერძოდ, დაუცველობა CVE-2021-41335 Microsoft Windows ბირთვში იძლევა პოტენციურად მავნე პროცესის პრივილეგიის ამაღლების საშუალებას. კიდევ ერთი დაუცველობა CVE-2021-41338, რომელიც საშუალებას იძლევა გვერდი ავუაროთ Windows AppContainer გარემოს შეზღუდვებს, რომელიც გამოიყენება პროგრამებისა და პროცესების დასაცავად.

ამ შესაძლებლობას იძლევა Windows Filtering Platform დეფოლტური წესების არსებობა, რომლებიც გარკვეული პირობების დაკმაყოფილების შემთხვევაში შეიძლება გამოყენებული იქნას შეზღუდვების გვერდის ავლით. საბოლოოდ ამან შეიძლება გამოიწვიოს პრივილეგიების ამაღლება. დაუცველობა აღმოაჩინეს Google Project Zero პროექტის წევრებმა, რომლებმაც ამის შესახებ შეატყობინეს Microsoft- ს ივლისში და მისცეს კომპანიას მისი გამოსწორების 90 დღიანი ვადა, შემდეგ კი განათავსეს საჯაროდ ხელმისაწვდომი მტკიცებულებები დაუცველობის შესახებ.

დაუცველობა CVE-2021-40469 ეხება მხოლოდ Microsoft Windows აპარატებს, რომლებიც მუშაობს DNS სერვერებად. მაგრამ ამავე დროს, სისტემის ყველა მიმდინარე სერვერის ვერსია დაუცველია, დაწყებული სერვერი 2008 -ით და დამთავრებული ახლახანს გამოშვებული სერვერ 2022-ით. ამ დაუცველობის შემთხვევაში შესაძლებელია სერვერზე დისტანციურად ამოქმედდეს გარეშე კოდი.

„დაუცველების გამოყენება კვლავ რჩება თავდასხმის ერთ -ერთ ყველაზე პოპულარულ საწყის ვექტორად. უფრო მეტიც, ხშირად ეს არ არის ახალი დაუცველობა, მთავარი საფრთხე აქ არის არა იმდენად ნულოვანი დღის დაუცველობა, რამდენადაც განახლებების დროული ინსტალაცია. ამიტომ, ჩვენ ყოველთვის გირჩევთ, რომ განახლებები ცენტრალიზებულად დააინსტალიროთ ყველა ურთიერთჩართულ მოწყობილობაზე. ეს განსაკუთრებით ეხება კრიტიკულ პროგრამებს — ოპერაციულ სისტემებს, ბრაუზერებს და დამცველ გადაწყვეტილებებს “, – აღნიშნავენ „კასპერსკის ლაბორატორიის“ ექსპერტები.

მათი აზრით, იმისათვის, რომ კომპანიებმა თავიდან აიცილონ თავდასხმა ჯერჯერობით უცნობი მოწყვლადობის გამოყენებით, მათ უნდა გამოიყენონ უსაფრთხოების გადაწყვეტილებები პროაქტიული ტექნოლოგიებით, რომლებსაც შეეძლებათ ნულოვანი დღის ექსპლოიტების აღმოჩენა.