თავდამსხმელები იყენებენ ახალ ტაქტიკას ICS ქსელებიდან ანგარიშების მოსაპარად

2021 წელს Kaspersky ICS CERT-ის სპეციალისტებმა ICS (ავტომატური მართვის სისტემა) კომპიუტერებზე მთელს მსოფლიოშიგამოავლინეს ჯაშუშური პროგრამების შეტევების მზარდი რაოდენობა. თავდამსხმელები იყენებენ ფართოდ გავრცელებულ ჯაშუშურ პროგრამულ უზრუნველყოფას, მაგრამ თავად თავდასხმები ხასიათდებიან სამიზნეების შეზღუდული რაოდენობით და თითოეული მავნე პროგრამული ნიმუშისთვისძალიან მოკლე სასიცოცხლოციკლით.

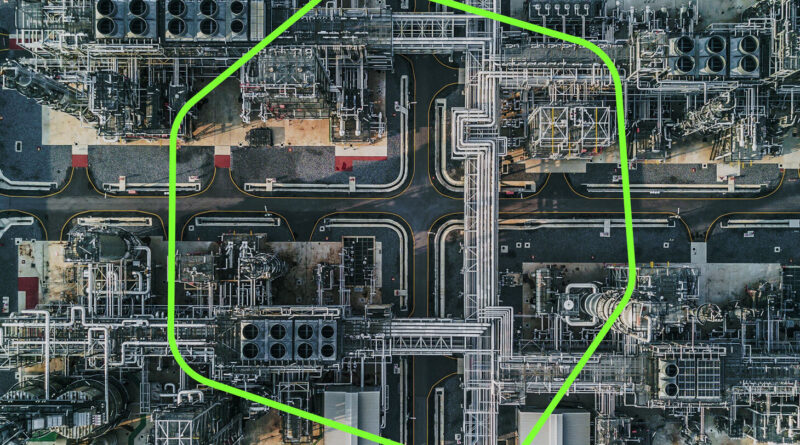

„კასპერსკის ლაბორატორიის“ ექსპერტები აღნიშნავენ, რომ თავდასხმების ხანგრძლივობა, როგორც წესი, არ აღემატება 25 დღეს. ეს ბევრად ნაკლებია იმაზე, რა ხანსაც გრძელდებიან ასეთი კომპანიები ჩვეულებრივ. მავნე პროგრამის თითოეული ეგზემპლარი გვხვდება რამდენიმე ათეულ კომპიუტერზე, რომელთაგან 40-45% დაკავშირებულია ავტომატური მართვის სისტემებთან, დანარჩენი კი იგივე ორგანიზაციების IT ინფრასტრუქტურის ნაწილს წარმოადგენენ.

ასეთი თავდასხმები ფართოდ არის გავრცელებული. 2021 წლის H1-ში ICS კომპიუტერებზე დაბლოკილი ჯაშუშური პროგრამის ყველა ნიმუშის დაახლოებით ერთი მეხუთედი (21%) მიეკუთვნებოდა ამ ტიპს. ამავდროულად, ყველა ICS კომპიუტერს შორის, რომლებსაც თავს დაესხნენ ჯაშუშური პროგრამები, ერთ მეექვსედს თავს დაესხნენ ამ ტაქტიკის გამოყენებით.

ყველაზე ხშირად, მავნე პროგრამა ვრცელდება კარგად დაწერილი ფიშინგური წერილით. თავდამსხმელები იყენებენ კორპორატიულ საფოსტო სისტემებს, რათა გაუგზავნონ ფიშინგური წერილები მოპარული გატეხილი საფოსტო ყუთებიდანკონტაქტების სიებში. ამგვარად, შეტევა ვრცელდება ორგანიზაციის ლოკალურ ქსელში და ერთი კომპანიიდან მეორეზე – საქმიანი მიმოწერის საფარქვეშ. ხშირ შემთხვევაში, გატეხილი კორპორატიული საფოსტო ყუთები ასევე გამოიყენება თავდამსხმელების მიერ, როგორც მონაცემთა შეგროვების სერვერები, რომლებიც მოიპარეს შემდგომ თავდასხმებში.

მთელ მსოფლიოში2000-ზე მეტი ინდუსტრიული საწარმოსSMTP-სერვისები (Simple Mail Transfer Protocol)გამოიყენებოდა თავდამსხმელების მიერ მოპარული მონაცემების შეგროვებისა და მავნე პროგრამების გავრცელების ინფრასტრუქტურად. ამავდროულად, კორპორატიული საფოსტო აკაუნტებიდან გაცილებით მეტი იყო კომპრომეტირებული და მოპარული – ექსპერტების შეფასებითდაახლოებით 7000.

„კასპერსკის ლაბორატორიის“ ექსპერტებმა გამოავლინეს 25 სავაჭრო ფართი, სადაც თავდამსხმელები ასღებდნენ ლოგინებსა და პაროლებს, მათ შორის ისეთებსაც, რომლებიც სავარაუდოდ მოიპარეს ამ თავდასხმების დროს. თავდამსხმელთა წინადადებების გაანალიზების შემდეგ, მათ აღმოაჩინეს, რომ ყველაზე ღირებულ „საქონლად“, როგორც მოსალოდნელი იყო, ითვლება ის საანგარიშო მონაცემები, რომლებიც უზრუნველყოფდნენ წვდომას საწარმოების შიდა სისტემებზე. კვლევის დროს გაყიდული ყველა RDP (Remote Desktop Protocol) აკაუნტების 4% ეკუთვნოდა სამრეწველო საწარმოებს და თითქმის 2000 აკაუნტს მოიცავდა.

„მთელი 2021 წლის განმავლობაში, ჩვენ ვიკვლევდითსაფრთხეთა ლანდშაფტში ინდუსტრიული საწარმოებისათვის სწრაფად მზარდ ტენდენციას. თავდამსხმელები ამცირებენ თავდასხმის მასშტაბს და თითოეული ნიმუშის გამოყენების დროს, ყოველი მომდევნო შეტევისასსწრაფად ანაცვლებენ მასახლით. კიდევ ერთი ტაქტიკა არის ფიშინგური წერილების გაგზავნა და მოპარული მონაცემების შეგროვება მავნე ან არასანდო ინფრასტრუქტურის გამოყენების გარეშე. როგორც პირველისთვის, ასევე მეორისათვისაც გამოიყენება ბოროტგანმზრახველთა ახალი მსხვერპლის ბიზნეს-პარტნიორები. საფრთხე ნამდვილად მნიშვნელოვანია და განსაკუთრებულ ყურადღებას იმსახურებს“, – ამბობს კასპერსკის ICS CERT გუნდის ექსპერტი კირილ კრუგლოვი.

ამ საფრთხის შესახებ მეტი შეგიძლიათ გაიგოთ აქ.